Conmutadores KVM seguros con

certificación NIAP 3.0

Control Seguro de Periféricos entre Múltiple Ordenadores y Dispositivos

La conexión de periféricos, como por ejemplo teclados y ratones a un PC, conlleva riesgos potenciales de fugas de datos y de piratería informática. La gama de Conmutadores KVM Seguros de Black Box proporciona aislamiento de

puertos entre redes, garantizando que no existan fugas de datos entre los puertos seguros y el mundo exterior. Los conmutadores han sido diseñados y fabricados con un aislamiento real de la ruta de datos entre sistemas y redes, ayudando a evitar

la manipulación del hardware.

Contacte con nosotros para obtener más información sobre nuestras nuevas opciones de TEMPEST SDIP-27 Level B.

Ventajas y Características de los Conmutadores KVM Seguros

Seguridad con Certificación NIAP

Los Conmutadores KVM Seguros incluyen la certificación de seguridad NIAP PP 3.0, que ofrece las más altas características de seguridad para cumplir con los estándares de control que garantizan la seguridad de la información

actuales. El nuevo perfil de protección 3.0 (PP_PSS_V3.0) reemplaza a las normativas EAL2, EAL4 y Common Criteria con requisitos más estrictos y mayor seguridad.

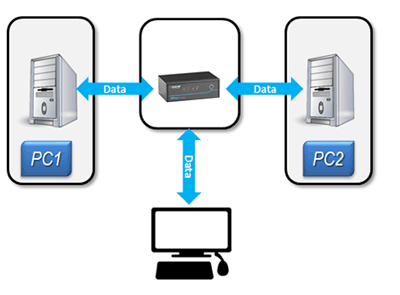

Conciencia Situacional Mejorada del Operador, con Aislamiento de Red Secure Air-GAP.

Controle múltiple ordenadores a través de un solo teclado, ratón y hasta cuatro pantallas de vídeo, mientras que Air-GAP mantiene un aislamiento absoluto entre todos los sistemas conectados.

Opciones de TEMPEST disponibles

Cumple con los estándares de la OTAN con certificación TEMPEST SDIP-27 Nivel B. Contacte con nosotros para conocer las soluciones disponibles.

Múltiples señales de conmutación: DVI/DisplayPort/HDMI

Supervise sistemas con resoluciones analógicas o digitales más altas, de hasta 4K Ultra-HD 3840 × 2160 a 60Hz.

Transferencia segura de datos sin manipulación del ordenador

Transfiera de forma segura archivos entre ordenadores y salvaguarde su red contra transferencias accidentales, accesos no autorizados y proteja los datos críticos.

Aislamiento real de la ruta de datos

Benefíciese del aislamiento de periféricos basado en harware, sin tener que depender del firmware, almacenamiento en búfer del teclado ni la memoria.

Lectura y emulación EDID seguros

Evite que los datos no deseados y no seguros se transmitan a través de líneas DDC por medio de la lectura y emulación EDID. Los Conmutadores KVM Seguros están diseñados para leer los datos EDID del monitor conectado

al encenderse, permitiendo de esta manera; una conexión sin problemas con la mayoría de monitores.

Compatibles con lectores de tarjetas CAC (Common Access Card)

Un puerto CAC completamente avanzado y configurable admite tarjetas inteligentes o lectores biométricos. Además, los administradores autenticados pueden registrar y asignar dispositivos periféricos específicos al puerto

CAC, lo que permite a los usuarios conmutar este dispositivo junto con la conmutación KVM de los ordenadores conectados.

Seguridad del puerto de red

Acceda a múltiples ordenadores con la garantía de que sus datos están protegidos contra transferencias accidentales o no autorizadas cuando conmute entre varios sistemas.

Aislamiento de la red

Controle de forma segura los ordenadores a través de un aislamiento puerto a puerto para una conmutación segura sin problemas de interferencias por diafonía.

Separación Air-GAP en su red

Disfrute de un aislamiento Air-GAP entre dispositivos IT con aislamiento de la ruta de datos, evitando la ciber-piratería y la fuga de datos en entornos donde la seguridad es crítica.

Evite las fugas y brechas de datos

Bloquee la explotación de periféricos, violaciones de datos, escuchas ilegales y malware del ordenador.

Evite la manipulación del hardware y firmware

Impida la manipulació del hardware y el firmware mediante la aplicación de mecanismos de seguridad multinivel.

Evite la ciber-intrusión

Los ordenadores pueden ser catalizadores de ataques maliciosos o robos de propiedad intelectual. Proteja el acceso al escritorio, ya que su ordenador o dispositivo es un punto potencial de entrada a su red.

PREVENGA LAS CIBER-AMENAZAS

| Amenaza | Solución |

|---|

| El malfuncionamiento de los microprocesadores o errores de software imprevistos pueden causar el flujo de datos entre los puertos. | El flujo de datos unidireccional mediante «diodos de datos» por hardware, hace posible que el aislamiento de datos no dependa de la integridad del software. |

| La modificación maliciosa del software del microprocesador causa fugas de datos entre puertos. | Los microprocesadores son programables una sola vez y van soldados a la placa. El aislamiento de datos no depende del software, está grantizado por hardware. |

| Detección de señales en un ordenador mediante la supervisión de las señales diafonía (fugas) en otro ordenador. | Sin conexiones a entradas sensibles, como por ejemplo puertos de micrófono de ordenador. Separación de interferencia por diafonía mínima proporcionada entre señales de un ordenador y la entrada o E/S a otro. |

| Ataques mediante análisis de temporización (mirando lo que sucede en un puerto para determinar los patrones de flujo de datos en otro). | Solo se conecta un ordenador a la vez a cualquier circuitería compartida. Los enlaces son unidireccionales, evitando el análisis de temporización.

|

| Espionaje en los sistemas de información a través de filtraciones de emisiones, incluyendo señales de radio o eléctricas no intencionadas, sonidos y vibraciones. | Pruebas y certificación TEMPEST opcionales. |

APLICACIONES EN LA INDUSTRIA

Mission-focused technology solutions that meet security and compliance standards

Complete solutions for transportation, including DAS/Wi-Fi, cloud and digital signage

Secure, compliant technology solutions and products ideal for public sector agencies

Technology that increases learning, productivity, collaboration and student success

Provide connectivity for medical imaging, remote servers, and patient data access

Banking and Finance

EJEMPLOS DE UTILIZACIÓN DE CONMUTADORES KVM SEGUROS

Conmutación KVM estándar entre ordenadores no clasificados

Conmutación KVM segura entre ordenadores con distintos tipos de niveles de seguridad

Los Conmutadores KVM Seguros proporcionan un aislamiento absoluto entre redes, ideal para su uso en Defensa, Inteligencia y otras aplicaciones en las que deben protegerse datos confidenciales mediante el control del acceso a redes clasificadas, además de redes públicas, como por ejemplo Internet.

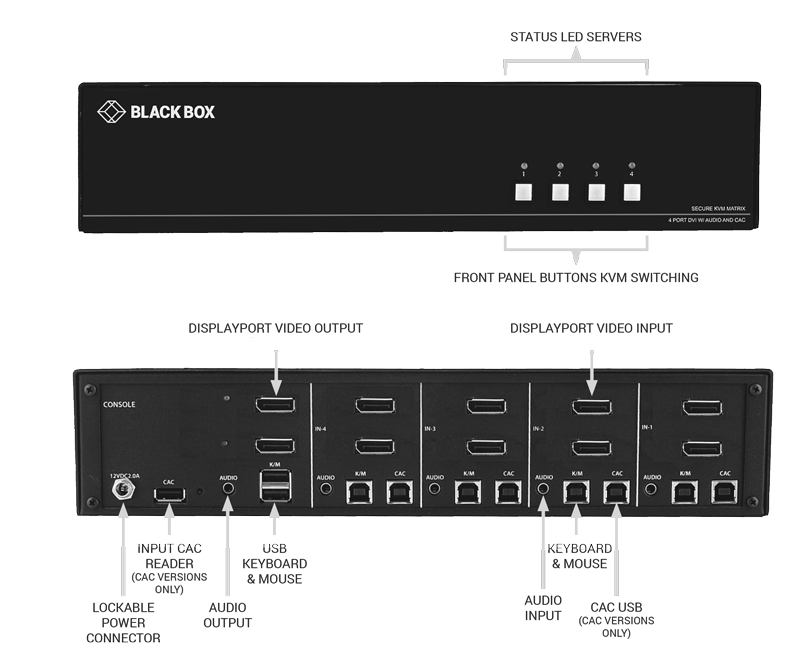

Conexiones admitidas por los Conmutadores KVM Seguros

(Ejemplo: conmutador KVM DisplayPort de 4 puertos y doble cabezal)

2/4/8/16-ports with DisplayPort, HDMI, DVI-I, audio, USB, and optional CAC USB reader – centralize control of multiple systems for one keyboard-mouse and up to four monitors.

4/8-ports with USB, audio and optional CAC - switch seamlessly between systems with the cursor, while simultaneously viewing all video sources.

Allows multiple users to connect to multiple different computer sources – industry's first ever NIAP 3.0 certified. Choose from 4 to 8 users and up to four different secure computers.

4-ports with DVI-I video, audio, USB and CAC – allows users to see up to four different secure sources on a single monitor.

Locks down otherwise unprotected or vulnerable peripherals, blocks malicious attacks, and keeps secure networks secure - perfect for conference rooms or existing large scale KVM Matrices.

Choose from DisplayPort, HDMI, or DVI cables.